Antes de tudo, Ethical Hacking se tornou um dos temas mais discutidos na área de segurança da informação. Com a crescente digitalização, a importância de proteger sistemas e redes contra invasões e ataques maliciosos não para de crescer. Além disso, o Ethical Hacking oferece métodos eficazes para identificar vulnerabilidades, permitindo que as organizações se protejam de maneira proativa. Neste artigo, vamos explorar as práticas, objetivos, vantagens e desafios do Ethical Hacking. Continue lendo para descobrir como ele pode transformar a segurança digital.

Tabela de Conteúdo

ToggleO que é Ethical Hacking?

Primeiramente, o Ethical Hacking refere-se à prática de testar sistemas e redes em busca de vulnerabilidades, com o consentimento do proprietário, para melhorar a segurança. Ou seja, trata-se de uma atividade ética e autorizada, que utiliza as mesmas técnicas dos hackers mal-intencionados, mas com o objetivo de proteção.

Diferença Entre Ethical Hacking e Hacking Convencional

Em outras palavras, o Ethical Hacking é uma forma de hacking legal. Enquanto hackers convencionais buscam explorar falhas para roubar dados ou causar danos, hackers éticos identificam essas falhas para corrigir e proteger. Contudo, é importante que o hacker ético possua conhecimentos sólidos e respeite as regras definidas pelo cliente, mantendo a ética em todas as ações.

Principais Tipos de Ethical Hacking

Acima de tudo, existem diferentes tipos de Ethical Hacking, e cada um é focado em uma área específica da segurança digital. Vamos conhecer os principais:

1. Hacking de Redes

Antes de mais nada, o hacking de redes consiste em identificar vulnerabilidades em redes de computadores. Isso inclui a análise de roteadores, switches, firewalls e outros dispositivos de rede. Os testes verificam, por exemplo, a possibilidade de interceptação de dados e pontos fracos de acesso remoto.

2. Hacking de Aplicações Web

Do mesmo modo, o hacking de aplicações web visa descobrir falhas em sites e aplicativos online. Esse tipo de hacking foca em problemas como injeção de SQL, cross-site scripting (XSS) e vazamento de dados. É essencial para empresas que dependem de plataformas digitais para operações diárias.

3. Hacking de Dispositivos Móveis

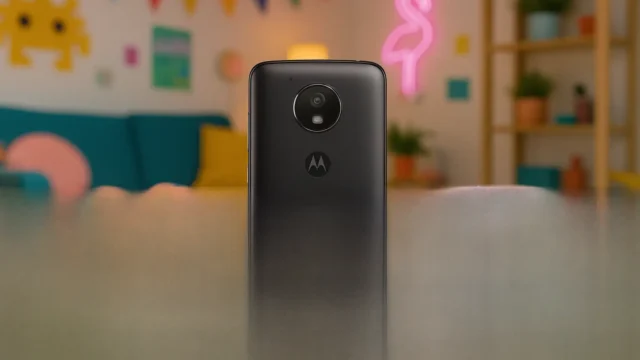

Nesse sentido, o hacking de dispositivos móveis explora vulnerabilidades em smartphones e tablets, abrangendo tanto o sistema operacional quanto os aplicativos instalados. Essa prática é especialmente relevante, considerando o uso massivo de dispositivos móveis para atividades pessoais e profissionais.

4. Hacking de Infraestruturas de Nuvem

Juntamente com o avanço da tecnologia, o hacking de infraestruturas de nuvem se tornou fundamental. Empresas estão cada vez mais migrando seus sistemas para a nuvem, mas isso traz novos desafios de segurança. Hackers éticos testam a segurança desses ambientes para garantir a proteção de dados.

Por que o Ethical Hacking é Essencial?

Sobretudo, o Ethical Hacking é essencial porque antecipa possíveis ameaças. Ao identificar e corrigir vulnerabilidades antes que hackers mal-intencionados as explorem, as empresas minimizam os riscos de ataques cibernéticos e preservam sua integridade. Além disso, o investimento em segurança é visto como uma prova de responsabilidade, fortalecendo a reputação de uma organização.

Redução de Custos com Prevenção de Ataques

Embora o Ethical Hacking envolva um custo, ele evita despesas ainda maiores que poderiam surgir de um ataque real. Por exemplo, a recuperação de um sistema após uma invasão, além de ser financeiramente onerosa, pode levar tempo e afetar as operações da empresa.

Proteção da Reputação da Empresa

Bem como o impacto financeiro, uma invasão compromete a confiança do público. Em outras palavras, empresas que investem em Ethical Hacking mostram aos clientes que estão comprometidas com a segurança. Isso contribui para a manutenção de uma imagem sólida e confiável no mercado.

As Etapas do Ethical Hacking

O processo de Ethical Hacking segue uma metodologia estruturada. Cada fase é executada com cuidado para que os testes sejam realizados de forma eficaz e segura.

1. Reconhecimento e Coleta de Informações

Inicialmente, o hacker ético realiza o reconhecimento do sistema ou rede. Esta etapa envolve a coleta de informações que ajudarão a entender as vulnerabilidades.

2. Escaneamento e Análise de Vulnerabilidades

Após o reconhecimento, ocorre o escaneamento. Aqui, o hacker identifica quais áreas do sistema estão mais propensas a ataques. Esse escaneamento pode ser realizado de forma passiva (observando) ou ativa (interagindo com o sistema).

3. Geração de Relatórios e Recomendações

Por fim, o hacker ético documenta todas as vulnerabilidades encontradas e propõe soluções para mitigá-las. Este relatório é essencial para que a equipe de TI da empresa implemente as correções necessárias.

As Ferramentas Usadas no Ethical Hacking

Agora que entendemos o processo, é importante destacar as principais ferramentas utilizadas em Ethical Hacking. Existem inúmeras ferramentas de software que facilitam o trabalho dos hackers éticos e aumentam a precisão das análises.

1. Nmap

O Nmap é amplamente usado para escaneamento de redes. Ele identifica portas abertas e serviços ativos, sendo uma ferramenta valiosa para análise de redes.

2. Wireshark

O Wireshark é utilizado para análise de pacotes de rede. Ele permite que o hacker ético veja o tráfego em tempo real, sendo útil para identificar atividades suspeitas.

3. Metasploit

Por outro lado, o Metasploit é uma plataforma de teste de penetração que ajuda a explorar vulnerabilidades. Ele permite simular ataques, sendo um recurso fundamental para avaliar a segurança de sistemas.

4. Nessus

O Nessus é uma ferramenta de varredura de vulnerabilidades que identifica fraquezas no sistema. Com ele, o hacker ético consegue detectar falhas em software, servidores e redes.

Carreira em Ethical Hacking: Como se Tornar um Hacker Ético

Em primeiro lugar, para quem deseja seguir carreira em Ethical Hacking, o caminho envolve estudo e certificações específicas. Existem cursos e treinamentos dedicados à formação de hackers éticos, e várias certificações ajudam a validar as habilidades adquiridas.

Certificações em Ethical Hacking

As certificações mais procuradas incluem a CEH (Certified Ethical Hacker), OSCP (Offensive Security Certified Professional) e CompTIA Security+. Essas certificações são reconhecidas mundialmente e comprovam o conhecimento técnico do profissional.

Habilidades Necessárias

Para atuar com Ethical Hacking, é importante dominar conceitos de redes, programação e sistemas operacionais. Além disso, habilidades de análise e resolução de problemas são essenciais. O hacker ético deve ter um raciocínio estratégico e saber identificar pontos fracos nos sistemas.

Ethical Hacking: Desafios e Limitações

Apesar das vantagens, o Ethical Hacking enfrenta alguns desafios. Um dos maiores é a necessidade de permissão e transparência. Sem o consentimento formal, a prática pode ser considerada ilegal. Além disso, o hacker ético deve manter total confidencialidade das informações obtidas durante os testes.

Respeito às Regras e Limites

Cada empresa estabelece limites para o trabalho de Ethical Hacking, e é crucial que o profissional respeite essas diretrizes. Dessa forma, evita-se que os testes causem algum dano aos sistemas ou dados da organização.

Complexidade das Ferramentas e do Ambiente de TI

Por fim, os sistemas corporativos são complexos e muitas vezes desafiadores. Em empresas grandes, por exemplo, a diversidade de softwares e dispositivos exige um alto nível de conhecimento para garantir testes eficazes.

Minhas Impressões Pessoais

Pessoalmente, considero o Ethical Hacking uma prática indispensável para a segurança digital moderna. Ele permite que empresas identifiquem e corrijam falhas de forma proativa, protegendo dados e evitando prejuízos. Além disso, a variedade de ferramentas e técnicas disponíveis torna o trabalho do hacker ético bastante eficiente e adaptável às necessidades de cada organização. Os desafios, como o respeito às normas de segurança, são facilmente contornáveis com ética e profissionalismo. Acredito que o Ethical Hacking continuará sendo um campo essencial na área de TI.

Conclusão

Por fim, o Ethical Hacking oferece uma abordagem inteligente e responsável para enfrentar as ameaças digitais. Empresas de todos os portes podem se beneficiar de seus métodos, garantindo que sistemas e dados estejam seguros. Assim, ao investir em Ethical Hacking, uma organização não só protege seu patrimônio digital como também ganha a confiança de clientes e parceiros. Dessa forma, essa prática se mostra como uma das mais eficazes ferramentas de segurança na era da informação.

Perguntas Frequentes (FAQ)

Ethical Hacking é a prática de testar sistemas e redes para identificar vulnerabilidades, com o consentimento do proprietário, a fim de melhorar a segurança. Ele usa as mesmas técnicas dos hackers mal-intencionados, mas com o objetivo de proteger.

A principal diferença é que o Ethical Hacking é legal e autorizado, enquanto o Hacking convencional visa explorar falhas para causar danos. O hacker ético busca corrigir falhas para proteger, enquanto o hacker mal-intencionado explora para roubar ou destruir.

O Ethical Hacking é essencial porque ajuda a identificar e corrigir falhas de segurança antes que hackers mal-intencionados possam explorá-las, protegendo dados e sistemas de possíveis ataques.

- Segurança em Banco de Dados: Protegendo suas Informações Valiosas

- Como Trabalhar com Marketing Digital pelo Celular

- Marketing Digital: A Era da Conexão e Oportunidades

- O Poder do Marketing Digital: Conectando-se com seu Público e Impulsionando seu Negócio

- Sistema de Banco de Dados: O Pilar da Eficiência Empresarial